Les machines Linux exécutant des distributions fonctionnant avec des noyaux antérieurs à la version 5.0.8 sont affectées par une vulnérabilité de condition de concurrence entraînant une utilisation après libération, liée au nettoyage de l'espace de noms net, exposant les systèmes vulnérables à des attaques à distance.

Des attaquants potentiels pourraient exploiter la faille de sécurité trouvée dans l’implémentation TCP / IP du noyau du noyau Linux rds_tcp_kill_sock dans net / rds / tcp.c pour déclencher des états de déni de service et exécuter du code à distance sur des machines Linux vulnérables.

Les attaques peuvent être lancées à l’aide de paquets TCP spécialement conçus, envoyés à des machines Linux vulnérables, pouvant déclencher des erreurs utilisation après libération et permettre aux attaquants d’exécuter du code arbitraire sur le système cible.

NVD du NIST a attribué à la vulnérabilité exploitable à distance un score de base de gravité élevée de 8,1 . Elle est actuellement suivie comme CVE-2019-11815 ( Red Hat , Ubuntu , SUSE et Debian ) et pourrait être utilisée de manière abusive par des attaquants non authentifiés sans interaction utilisateur.

Heureusement, la complexité de l'attaque étant élevée, la vulnérabilité a obtenu un score d'exploitabilité de 2,2 alors que le score d'impact est limité à 5,9.

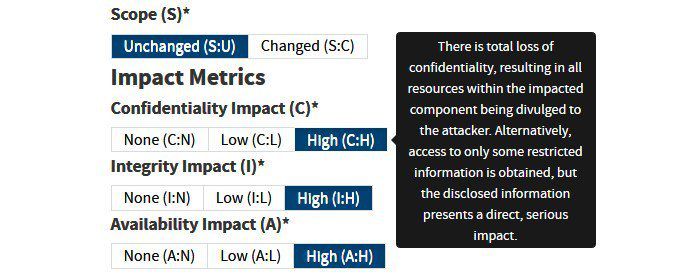

Selon CVSS 3.0, la vulnérabilité CVE-2019-11815 présente un impact élevé en matière de confidentialité, d’intégrité et de disponibilité, ce qui permet aux pirates potentiels d’accéder à toutes les ressources, de modifier tout fichier et de refuser l’accès aux ressources. après avoir exploité avec succès la vulnérabilité.

Comme indiqué en détail dans la base de données de faiblesses de sécurité du logiciel Common Weakness Enumeration (CWE), une faille Use-After-Free est provoquée par la tentative de référence de la mémoire après sa libération, ce qui provoque le blocage du logiciel, l'utilisation de valeurs inattendues ou l'exécution code."

Les développeurs du noyau Linux ont publié un correctif pour le problème CVE-2019-11815 à la fin du mois de mars et ont corrigé la faille dans la version 5.0.8 du noyau Linux publiée le 17 avril.

Vulnérabilités MiTM conduisant à l'exécution de code corrigées dans APT

Vers la fin janvier, une faille d' exécution de code affectant le gestionnaire de paquets de haut niveau APTutilisé par Debian, Ubuntu et d'autres distributions Linux associées a également été corrigée.

A l'époque, la vulnérabilité était décrite comme une "injection de contenu dans la méthode http", elle fait l'objet du suivi sous le nom CVE-2019-3462 et conduit à des attaques de type "man-in-the-middle" une fois exploitées, permettant aux attaquants d'utiliser ultérieurement pour "exécution de code avec les privilèges root sur la machine cible".

Un problème très similaire susceptible d'entraîner l'exécution de code arbitraire a également été découvert par Jann Horn de Google Project Zero en décembre 2016. Cette faille a été corrigée dans les versions 1.0.9.8.4 et 1.4 ~ beta2 d'APT.

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20190623%2Fob_c01367_us-feat.jpg)

/image%2F2647755%2F20190620%2Fob_5364d7_images-1.jpeg)

/image%2F2647755%2F20190617%2Fob_782bdf_manjaro-linux-logo2.jpg)

/image%2F2647755%2F20190615%2Fob_b1d648_shutterstock-610352234-compressor.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article