Les logiciels obsolètes installés sur des périphériques compatibles UPnP les exposent à des attaques conçues pour exploiter un large éventail de vulnérabilités trouvées dans les bibliothèques UPnP utilisées par divers démons et serveurs accessibles via Internet.

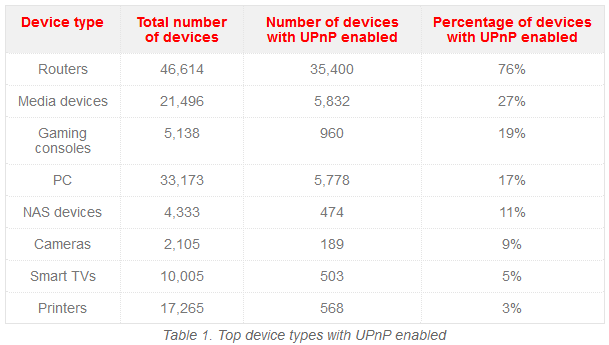

Sur les 1 648 769 résultats obtenus à l'aide du moteur de recherche Shodan pour les périphériques connectés à Internet, le chercheur en réseau à domicile Tony Yang de Kaspersky a découvert que 35% utilisaient le démon UPnPd MiniUPnPd pour les routeurs NAT, tandis qu'environ 20% étaient livrés avec la bibliothèque UPnP de Broadcom.

L'abondance de périphériques accessibles via Internet et dotés de la technologie UPnP (Universal Plug and Play) est assez inquiétante, compte tenu de l' attaque très efficace contre les adaptateurs Chromecast, les téléviseurs intelligents et Google Home, qui les utilisait pour lire une vidéo YouTube faisant la promotion de la chaîne PewDiePie. .

"Les pirates informatiques derrière ce réseau auraient profité de routeurs mal configurés dotés du service UPnP (Universal Plug and Play), ce qui les a obligés à transférer les ports publics vers des périphériques privés et à s'ouvrir à l'internet public", a déclaré Yang.

Périphériques avec UPnP activé précédemment abusés à grande échelle

Même si cette attaque n’était pas de nature malveillante et qu’elle n’avait pas tenté de voler des données ni d’impact négatif sur les appareils qu’elle avait réussi à compromettre, l’histoire aurait été bien différente si cela avait été le cas.

Bad acteurs ont utilisé des vulnérabilités UPnP dans le passé à abuser de ce type d'appareils, avec une étude Akamai découvrir que les groupes de cyber-espionnage (APTS) et les opérateurs de réseaux de zombies utilisaient des dizaines de milliers de routeurs qui avaient UPnP basculée sur la procuration leur trafic et cacher leur emplacement réel des enquêteurs.

"Lors des analyses initiales à l’échelle de l’Internet, il a été constaté que plus de 4,8 millions de périphériques étaient vulnérables à de simples enquêtes UDP SSDP (la partie UDP de l’UPnP). Parmi eux, environ 765 000 (16% du total) ont également confirmé leurs implémentations TCP vulnérables « , Akamai a également déclaré dans le document (.PDF) publié en Novembre ici 2018.

En outre, "il a été découvert que plus de 65 000 (9% des personnes vulnérables, 1,3% du total) avaient des injections de NAT, où au moins une instance d'un NewInternalClient a indiqué une adresse IP pouvant être routée par Internet".

L'ancien firmware contient des vulnérabilités exploitables

Comme le montrent les recherches de Kaspersky, les caméras, les imprimantes, les périphériques NAS, les téléviseurs intelligents et les routeurs qui utilisent UPnP pour la diffusion, le partage et la découverte de services sont également ceux qui cachent des failles de sécurité qui aident les attaquants potentiels à contourner les pare-feu et à atteindre leur réseau local.

Kaspersky a constaté que "la plupart des périphériques utilisent encore les anciennes versions des bibliothèques UPnP. Les vulnérabilités impliquant les bibliothèques UPnP datent des années, sont potentiellement non corrigées et ne laissent pas les périphériques connectés à l'abri des attaques".

La bibliothèque MiniUPnPd trouvée sur 16% de tous les périphériques compatibles UPnP pouvant être consultés publiquement et qui a atteint la version 2.1 n'est présente que sur 0,39% d'entre eux, tandis que la version initiale est disponible sur 24,47% et que 29,98% utilisent MiniUPnPd 1.6.

Cela signifie qu'une grande majorité d'entre eux sont vulnérables, avec au moins trois problèmes de sécurité différents présents dans les différentes versions de la bibliothèque:

• CVE-2013-0230 , un débordement de tampon basé sur une pile dans MiniUPnPd 1.0 permet à des attaquants d'exécuter du code arbitraire.

• CVE-2013-0229 , une vulnérabilité découverte par MiniUPnPd avant la version 1.4, permet aux attaquants de provoquer un déni de service (DoS).

• CVE-2017-1000494 , une faille de variable de pile non initialisée dans MiniUPnPd.

En outre, 18% des périphériques compatibles UPnP accessibles via Internet utilisent Windows UPnP Server et environ 5% d'entre eux disposent d'une bibliothèque libupnp.

Cette collection de périphériques est également accompagnée d’anciennes versions logicielles non corrigées, qui regroupent un assortiment de corruption de mémoire UPnP et de vulnérabilités de débordement de la mémoire tampon basées sur des piles immédiatement disponibles pour permettre à des attaquants d’exécuter du code arbitraire.

Pour vous assurer que les périphériques connectés à Internet chez eux ne sont pas exposés et vulnérables aux attaques provenant de l'extérieur de leurs réseaux locaux, les utilisateurs doivent désactiver la fonctionnalité UPnP chaque fois que cela est possible et maintenir à jour le micrologiciel de leurs périphériques.

"Si un périphérique est suspecté d'être infecté, il doit être redémarré, réinitialisé aux paramètres d'usine, ou, par prudence, complètement remplacé", a conclu le chercheur.

Source : bleepingcomputer

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20190623%2Fob_2cdb3c_check-macbook-pro-battery-recall.jpeg)

/image%2F2647755%2F20190623%2Fob_f1f5aa_48859182-303.jpg)

/image%2F2647755%2F20190622%2Fob_784cc8_freebsd-linux-difference.jpg)

/image%2F2647755%2F20190622%2Fob_820c91_c-google-play.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article