La communauté Kubernetes a découvert dans un composant de la plate-forme une faille de sécurité «de gravité élevée» susceptible de supprimer des fichiers sur le poste de travail d'un utilisateur. Le dernier blip en matière de sécurité fait suite à la dernière publication de Kubernetes et à la première faille majeure en matière de sécurité de la plate-forme, annoncée l'année dernière.

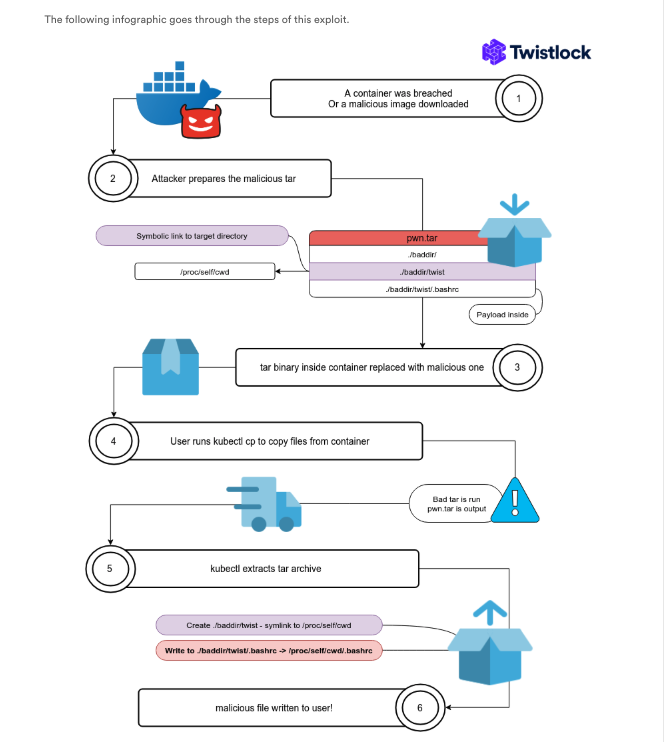

La dernière faille, baptisée CVE-2019-1002101 , a un impact sur la commande Kubernetes kubectl cp. Si elle est compromise, la faille pourrait permettre à un attaquant d'écrire des fichiers sur n'importe quel chemin d'accès sur la machine de l'utilisateur.

Kubectl, qui se prononce «cube-cuddle», est une interface de ligne de commande permettant d'exécuter des commandes sur des clusters Kubernetes. Il permet essentiellement de copier des fichiers entre des conteneurs et la machine de l'utilisateur.

Le dernier problème de sécurité a été découvert au début du mois par Ariel Zelivansky, chercheur en sécurité à Twistlock. Il a expliqué que la nouvelle faille était liée à un correctif envoyé l'année dernière.

Les développeurs sont invités à mettre à jour leurs versions de kubectl vers Kubernetes 1.11.9, 1.12.7, 1.13.5 et 1.14.0 pour résoudre le problème. La plupart des principales distributions Kubernetes ont également envoyé desmises à jour de leurs plateformes gérées .

Rani Osnat, vice-président du marketing produit chez Aqua Security, a déclaré que le dernier bogue n'était pas aussi grave que certains autres CVE divulgués, car son exploitation est assez difficile et nécessite l'utilisation d'un conteneur non fiable à l'intérieur du cluster. Les utilisateurs de Kubernetes doivent «se rappeler d’utiliser uniquement des images de confiance, d’appliquer des méthodes recommandées, comme le benchmark [Centre pour Internet Security Kubernetes], et d’évaluer tout comportement suspect dans leurs clusters.»

Une mise à jour de sécurité kubectl a été incluse dans la version 1.10 de Kubernetes parue il y a un an. Elle fournissait un point d'extension avec les fournisseurs d'informations d'identification externes de Kubectl. Cela permet à cloud fournisseurs, les fournisseurs et les développeurs de libérer des plugins binaires qui peuvent gérer l' authentification pourspecific nuage identité -provider et des services de gestion d'accès (IAM).

Versions passées

Le projet Kubernetes a publié cette semaine sa dernière mise à jour de la plate-forme , la 1.14, qui était un peu légère sur des mises à jour de sécurité spécifiques. Toutefois, il fournit un ensemble renforcé de stratégies de contrôle d'accès basé sur les rôles (RBAC) par défaut, conçues pour améliorer la confidentialité et la sécurité des clusters.

Aaron Crickenberger, responsable de la publication de la dernière mise à jour de Kubernetes, a indiqué dans un courrier électronique adressé à SDxCentral que la communauté Kubernetes ne considérait pas la sécurité comme quelque chose de lié à des mises à jour spécifiques, mais plutôt comme «une chose devant être continuellement évaluée et améliorée».

>

«De nombreuses corrections de bogues et de sécurité ont été incluses dans cette version - comme dans toutes les versions de Kubernetes - mais peu d’entre elles étaient aussi visibles (ou succinctement descriptibles) que ce changement RBAC».

Le groupe de travail sur les audits de sécurité, créé l'an dernier, poursuivait ses travaux

a expliqué Crickenberger

La version 1.13 de Kubernetes de décembre dernier a été entachée par la découverte d’une faille «critique» donnant aux pirates des privilèges d’administration complets sur tout nœud de calcul exécuté dans un cluster Kubernetes. La faille, qui a été découverte par un ingénieur en logiciel chez Rancher Labs, a obtenu un score de 9,8 (critique) sur 10 pour le système de notation de vulnérabilité commune (CVSS).

Osnat a déclaré que Kubernetes est un «système complexe et que ses vulnérabilités sont inévitables. Le fait que les divulgations CVE deviennent de plus en plus courantes est une bonne chose, tout comme le fait qu'elles ne sont pas toutes graves.

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20190623%2Fob_c01367_us-feat.jpg)

/image%2F2647755%2F20190620%2Fob_5364d7_images-1.jpeg)

/image%2F2647755%2F20190617%2Fob_782bdf_manjaro-linux-logo2.jpg)

/image%2F2647755%2F20190615%2Fob_b1d648_shutterstock-610352234-compressor.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article