PUBLIC VISE : SMARTPHONE ANDROID APPLICATION MALWARE

Des chercheurs en cybersécurité ont découvert un nouveau logiciel malveillant de surveillance mobile qui aurait été mis au point par un sous-traitant de la défense russe et sanctionné pour avoir interféré avec l'élection présidentielle américaine de 2016.

Surnommé Monokle , le cheval de Troie d'accès à distance mobile cible activement les téléphones Android depuis au moins mars 2016 et est principalement utilisé pour des attaques très ciblées visant un nombre limité de personnes.

Selon les chercheurs en sécurité de Lookout, Monokle dispose d'un large éventail de fonctionnalités d'espionnage et utilise des techniques avancées d'exfiltration de données, même sans nécessiter un accès root à un périphérique ciblé.

Quelle est la gravité des logiciels malveillants Monokle Surveillance

En particulier, les logiciels malveillants abusent des services d'accessibilité Android pour exfiltrer les données d'un grand nombre d'applications tierces populaires, notamment Google Docs, Facebook Messenger, Whatsapp, WeChat et Snapchat, en lisant à tout moment le texte affiché sur l'écran de l'appareil. .

Le logiciel malveillant extrait également des dictionnaires de texte prédictifs définis par l'utilisateur pour "avoir une idée des sujets d'intérêt pour une cible" et tente également d'enregistrer l'écran du téléphone lors d'un événement de déverrouillage de l'écran afin de compromettre le code PIN, le schéma ou le mot de passe du téléphone..

De plus, si l'accès racine est disponible, le logiciel espion installe les certificats de l'autorité de certification racine spécifiés par l'attaquant dans la liste des certificats sécurisés d'un périphérique compromis, permettant ainsi aux attaquants d'intercepter facilement le trafic réseau crypté protégé par SSL via Man-in-the- Attaques moyennes (MiTM).

Les autres fonctionnalités de Monokle incluent:

- Suivre l'emplacement de l'appareil

- Enregistrement audio et appels

- Faire des enregistrements d'écran

- Enregistreur de frappe et empreinte digitale

- Récupérer les historiques de navigation et d'appels

- Prendre des photos, des vidéos et des captures d'écran

- Récupérer des courriels, des SMS et des messages

- Voler des contacts et des informations de calendrier

- passer des appels et envoyer des SMS au nom des victimes

- Exécuter des commandes shell arbitraires, en tant que root, si l'accès root est disponible

Au total, Monokle contient 78 commandes prédéfinies différentes que les attaquants peuvent envoyer par SMS, appels téléphoniques, échanges de messages électroniques via POP3 et SMTP, ainsi que des connexions TCP entrantes / sortantes, demandant au programme malveillant d'exfiltrer les données demandées et de les envoyer à la commande à distance des attaquants. -et-contrôler les serveurs.

Les logiciels espions se métamorphosent en PornHub

Selon les chercheurs, les pirates distribuent Monokle via de fausses applications ressemblant à Evernote, à Google Play, à Pornhub, à Signal, au navigateur UC, à Skype et à d'autres applications Android populaires.

La plupart de ces applications incluent même des fonctionnalités légitimes, empêchant les utilisateurs ciblés de penser que les applications sont malveillantes.

En outre, certains exemples récents de Monokle sont même livrés avec des modules Xposed qui permettent au logiciel malveillant de personnaliser certaines fonctionnalités du système, ce qui permet éventuellement d’ajouter et de masquer sa présence dans la liste des processus.

Le package de logiciels malveillants utilise un fichier DEX dans son dossier d'actifs qui "inclut toutes les fonctions cryptographiques implémentées dans la bibliothèque open source" spongycastle ", divers protocoles de messagerie, l'extraction et l'exfiltration de toutes les données, la sérialisation et la désérialisation des données à l'aide du protocole Thrift, ainsi que l'enracinement. et fonctionnalité d'accrochage, entre autres. "

Le nouveau logiciel malveillant Android et ses fonctionnalités nous rappellent le puissant logiciel malveillant de surveillance Pegasus , développé par le groupe israélien NSO pour les appareils Apple iOS et Google Android.

Cependant, contrairement au logiciel espion russe Monokle, Pegasus est livré avec de puissants exploits du jour zéro qui installent le logiciel espion sur un périphérique ciblé avec une interaction utilisateur minimale voire nulle.

Pegasus a déjà été utilisé pour cibler les militants des droits de l' homme et des journalistes, du Mexique aux Emirats Arabes Unis et encore une fois l' an dernier contre un membre du personnel d' Amnesty International en Arabie Saoudite .

Un entrepreneur de la défense russe STC a développé Monokle Malware

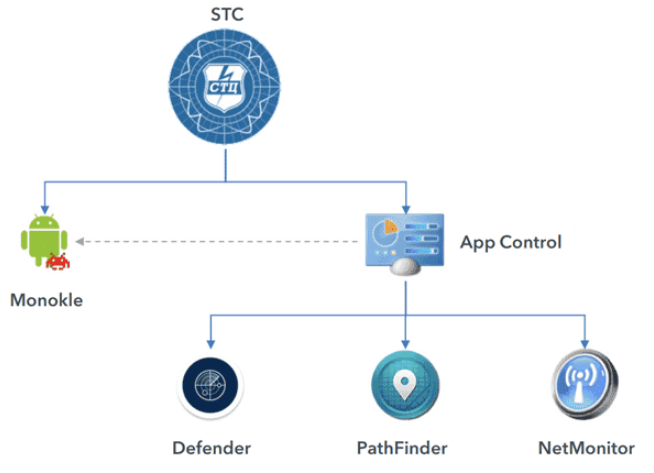

Monokle a été développé par une société basée en Russie, appelée Special Technology Center Ltd. (STC), un sous-traitant privé de la défense connu pour la fabrication d'UAV et d'équipements de radiofréquence (RF) destinés aux militaires russes et à d'autres clients gouvernementaux.

Selon des chercheurs de Lookout, la suite de sécurité Android de Monokle et de STC appelée Defender est signée numériquement avec les mêmes certificats cryptographiques et partage la même infrastructure de commande et de contrôle.

"L'infrastructure de commande et de contrôle qui communique avec l'application Defender communique également avec les exemples Monokle. Les certificats de signature utilisés pour signer les packages d'application Android se chevauchent également entre Defender et Monokle", indique le rapport.

"Les chercheurs de Lookout ont constaté un chevauchement supplémentaire entre Monokle et le logiciel de sécurité défensive produit par STC dans les choix de développement et de mise en œuvre des auteurs."

Monokle pour iOS en développement

Outre Android, des chercheurs ont également découvert des exemples de logiciels malveillants Monokle, dont l'analyse a révélé l'existence de versions iOS de Monokle ciblant les appareils Apple, bien qu'ils n'aient trouvé aucune preuve d'infection iOS active à ce jour.

Certaines commandes dans les exemples de logiciels malveillants semblent ne servir à rien dans le client Android et ont probablement été ajoutées involontairement, ce qui suggère que les versions iOS de Monokle sont peut-être en cours de développement.

Ces commandes incluent des fonctions iOS pour le trousseau, des connexions iCloud, des données de l'accéléromètre Apple iWatch, des autorisations iOS et d'autres fonctionnalités ou services iOS.

Selon des chercheurs de Lookout, Monokle est utilisé dans des attaques très ciblées visant un nombre limité de personnes dans les régions du Caucase d'Europe orientale, ainsi que des personnes intéressées par l'islam et le groupe militant Ahrar al-Sham en Syrie, ainsi que des individus de la nation d'Asie centrale. et l'ex-république soviétique d'Ouzbékistan.

---***---

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20190924%2Fob_621e9d_android-sms-text-hack.jpg)

/image%2F2647755%2F20190726%2Fob_ea49dd_screenshot-20190726-003147.png)

/image%2F2647755%2F20190716%2Fob_d6d023_word-exccel-and-powerpoint-android-use.jpg)

/image%2F2647755%2F20190713%2Fob_81ac02_comment-ameliorer-qualite-audio-smartp.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article