PUBLIC VISE : RANSOMWARE ONLINE VIDEO CONVERTER

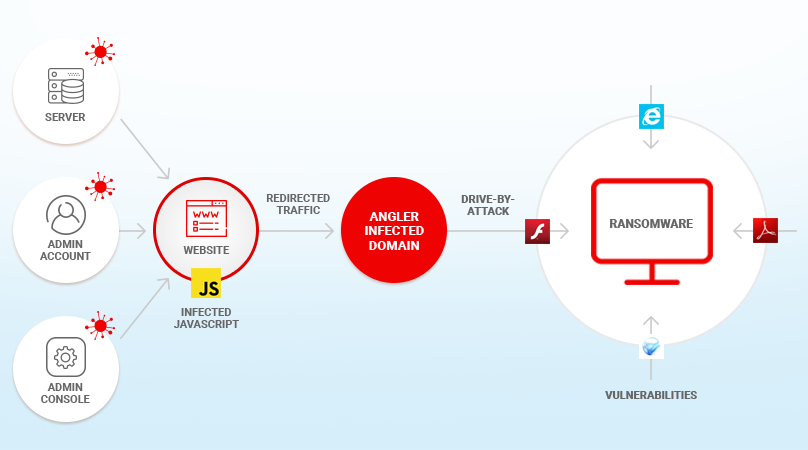

Une opération en cours qui consiste à installer des logiciels de rançon et d'autres logiciels malveillants sur les ordinateurs des visiteurs de sites Web qui ne se doutent de rien est l'une des campagnes d'attaques par drive-by les plus puissantes que les chercheurs aient vues de mémoire récente.

Les attaques installent trois logiciels malveillants à l'aide d'un kit d'exploitation appelé GreenFlash Sundown, identifié par les chercheurs en 2015 et continuant de le suivre depuis. Les attaques de ces dernières semaines se sont à nouveau aggravées, ShadowGate, l’un des noms donnés au groupe de hackers derrière la campagne, a dévoilé une version hautement remaniée du kit d’exploitation sur des serveurs d’annonces piratés gérés par des éditeurs Web. Le compromis le plus notable concerne un serveur de publicité appartenant à onlinevideoconverter [.] Com, site qui compte plus de 200 millions de visiteurs par mois et qui convertit les vidéos YouTube en fichiers vidéo pouvant être stockés sur le disque dur de l’ordinateur.

Une escalade importante

Segura a annoncé mercredi la reprise de la campagne dans un article qui disait que ces attaques étaient l'une des premières fois où les assaillants ciblaient activement des personnes en Europe et en Amérique du Nord. Auparavant, a-t-il ajouté, le groupe avait largement attaqué la Corée du Sud.

Dans une analyse publiée jeudi , les chercheurs de Trend Micro ont confirmé l’évaluation selon laquelle la nouvelle campagne représenterait une escalade importante du groupe autrefois régional.

«Il s'agit de l'activité la plus remarquable de ce groupe depuis 2016», a écrit Joseph C. Chen de Trend Micro. "Malgré leur profil bas ces dernières années, il semble qu'ils aient continuellement développé et fait évoluer leur kit d'exploitation."

Parmi les innovations du nouveau kit: JavaScript bien dissimulé caché dans une fausse image GIF qui redirige les gens vers le site fastimage [.], L’un des sites contrôlés par les attaquants et servant au service du code exploit. Une autre amélioration est un mécanisme d’empreintes digitales qui fonctionne à plusieurs niveaux pour sélectionner avec soin un sous-ensemble de visiteurs à exploiter.

Le premier niveau de prise d'empreinte est effectué au niveau du réseau. Il filtre les périphériques visitant des adresses IP attribuées à des réseaux privés virtuels et à des services similaires, afin de garantir que seuls les utilisateurs d'adresses IP résidentielles sont ciblés. Une autre série d’empreintes digitales utilise un script PowerShell pour collecter des informations sur les périphériques des visiteurs, notamment leur système d’exploitation, leur nom d’utilisateur, leur carte vidéo, leur disque dur et tout produit antivirus.

Crypto difficile

Une autre fonctionnalité récemment ajoutée est l’utilisation du chiffrement à clé publique pour protéger les données utiles véhiculées par leur exploit. Avant que les cibles ne soient infectées, les exploits génèrent une clé secrète unique pour chaque ordinateur. La clé secrète est cryptée avec une clé publique et envoyée aux attaquants. Les attaquants utilisent ensuite la clé secrète déchiffrée pour chiffrer les données utiles. En théorie, étant donné que la clé secrète est supposée résider uniquement dans la mémoire de l'ordinateur ciblé - et qu'elle n'est jamais écrite sur disque ni transmise en texte clair - il devrait être difficile pour les personnes qui procédent du reverse engineering à l'exploiter d'analyser ou d'identifier les charges utiles.

Les chercheurs de Trend Micro ont pu vaincre le cryptage en exploitant une faiblesse cruciale. Un nonce cryptographique utilisé dans la génération de la clé secrète unique a été réutilisé en tant que clé de cryptage distincte et a été envoyé en texte clair lorsque l'ordinateur ciblé a communiqué avec l'un des serveurs attaquants. Une fois le nonce obtenu, les chercheurs de Trend Micro ont été en mesure de reproduire la clé secrète qui leur permettait de déchiffrer la charge utile, ou du moins une partie de celle-ci.

Le compromis actuel de onlinevideoconverter [.] Com fait partie d'une série d'attaques menées par des chercheurs de Malwarebytes et de Trend Micro qui observent que le groupe utilise desserveurs de publicité auto-hébergés sous Revive Adversever . (Ceci est un paquetage open source qui porte parfois son ancien nom OpenX Source.)

Les représentants de onlinevideoconverter [.] Com n'ont pas répondu à un e-mail demandant un commentaire pour ce message.

La meilleure façon de se protéger contre cette campagne est de garder les navigateurs, les modules complémentaires du navigateur et les systèmes d'exploitation à jour, car les attaques de ce groupe sont connues pour utiliser presque toujours des vulnérabilités connues pour lesquelles des correctifs sont disponibles. La protection antivirus est également efficace, car la plupart des moteurs détectent à la fois les exploits et les charges utiles. De plus, désinstaller des versions autonomes de Flash n’est presque jamais une mauvaise idée.

Selon M. Segura, la campagne installe trois programmes malveillants distincts, notamment le ransomware SEON, le programme malveillant "botnet" (botnet), et le logiciel qui exploite la crypto-monnaie sur des ordinateurs infectés. Le ransomware est particulièrement pernicieux, car il supprime tous les fichiers shadowcopy utilisés pour la sauvegarde. Les exploits ne ciblent actuellement que les ordinateurs Windows exécutant des versions obsolètes du lecteur multimédia Flash d'Adobe. Segura a déclaré que les visiteurs infectés le sauraient immédiatement.

"La charge utile du ransomware est l'indication que vous avez été infecté", a-t-il déclaré à Ars. "Il apparaît une note de rançon, et en effet, tous les fichiers ont été cryptés."

Guide & Tutos contre ce type d'attaque

Avast : cliquez ici

Supprimer Malware PC : cliquez ici

Source :arstechnica

---***---

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20191121%2Fob_449b6f_mnxkkbn7ckmbjttk6khrh5-970-80.jpg)

/image%2F2647755%2F20191118%2Fob_071bc1_images.jpeg)

/image%2F2647755%2F20190720%2Fob_543cd3_00-computer-keyboard-200816.jpeg)

/image%2F2647755%2F20190701%2Fob_5d3728_30625884-m.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article