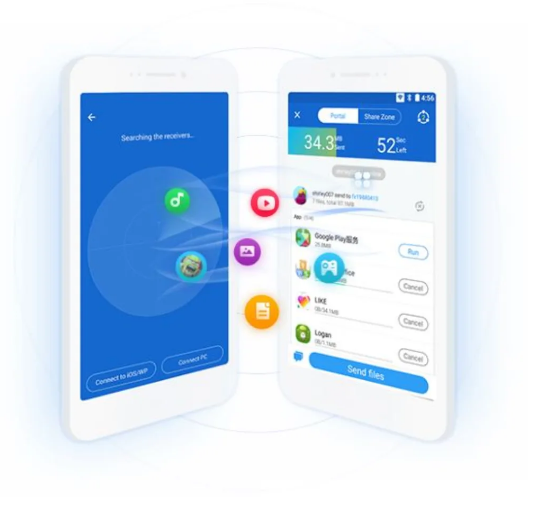

Les applications de partage de données telles que SHAREit et Xender ont transformé le mode de partage des fichiers depuis leur publication il y a quelques années. Les applications transfèrent des fichiers via wifi, ce qui est beaucoup plus rapide que l'envoi de fichiers via Bluetooth.

Cependant, un récent rapport de Threat Post a révélé deux vulnérabilités majeures dans la populaire application de partage de fichiers, SHAREit, qui compte plus de 500 millions d'utilisateurs dans le monde.

Les bogues, découverts par les chercheurs de Redforce, ont permis aux attaquants de contourner le mécanisme d’ authentification de l’application et ont permis d’ accéder aux fichiers ainsi qu’aux données de jetons et de témoins Facebook.

Trouvé en décembre 2017, les vulnérabilités ont été corrigées en mars 2018 et avaient un score CVSS 3.0 de 8,2 indiquant une gravité élevée .

La vulnérabilité de l'application restait secrète jusqu'à récemment, car elle aurait pu avoir un impact considérable sur les utilisateurs en raison de la grande surface d'attaque et de la facilité à exploiter la nature.

Le chercheur Abdulrahman Nour a déclaré: «Nous voulions donner à autant de personnes que possible le temps de mettre à jour et de corriger leurs appareils avant de faire connaître la vulnérabilité critique.

Afin d'exploiter cette vulnérabilité, les attaquants du même réseau WiFi que la victime vérifieraient si son appareil exécutait un serveur SHAREit. Cela pourrait être facilement déterminé en vérifiant si deux ports 55283 et 2999 étaient ouverts.

Le port 55283 est utilisé par l'application pour envoyer et recevoir des messages, y compris des demandes de transfert de fichier et l'identification du périphérique. Le premier est l'implémentation du serveur HTTP d'applications et a été utilisé par les clients pour télécharger des fichiers partagés.

Les chercheurs ont découvert qu’une fois l’utilisateur SHAREit identifié, les attaquants pouvaient s’ajouter eux-mêmes à la liste des périphériques de confiance des victimes en envoyant simplement une demande tentant de récupérer une page inexistante .

Cela pourrait être fait simplement en utilisant - [curl http: // shareit_sender_ip: 2999 / DontExist], qui est l’une des méthodes de contournement de l’authentification les plus simples que nous ayons vues.

L'application a répondu aux utilisateurs non authentifiés qui tentaient d'extraire une page non existante en les ajoutant à des périphériques reconnus et en affichant un code d'état 200.

La faille a été causée par le fait que l’application n’a pas validé le paramètre msgid - un identificateur unique qui garantit que les demandes de partage sont initiées par les expéditeurs.

Cela signifiait que les attaquants pouvaient télécharger des fichiers et accéder à des données à remplissage automatique, à la clé d'utilisateur du service Web Amazon et aux informations de point d'accès sans fil de la victime en texte brut à l'aide d'une simple commande curl.

SHAREit a corrigé la vulnérabilité en mars 2018 mais n'a pas fourni aux chercheurs de version corrigée de l'application ni de numéros CVE de vulnérabilité. La société n’a pas coopéré avec l’équipe et a pris son temps pour répondre aux messages.

Cette attitude insensée de la société a laissé les chercheurs de Redforce insatisfaits de leurs efforts. La question reste, SHAREit est-il toujours le meilleur moyen de partager des fichiers?

a lire :

Source : fossbytes

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article