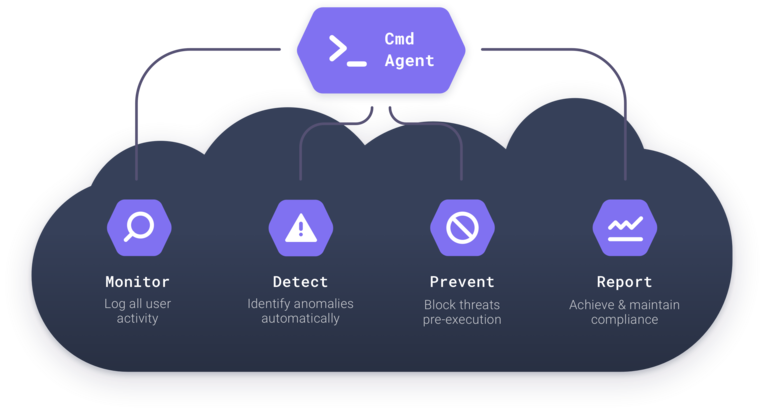

Cmd aide les organisations à surveiller, authentifier et bloquer les activités des utilisateurs allant au-delà de l'utilisation système attendue.

Il existe un nouvel outil de sécurité Linux dont vous devez être au courant - Cmd (prononcé «see em dee») modifie considérablement le type de contrôle pouvant être exercé sur les utilisateurs de Linux. Il va bien au-delà de la configuration traditionnelle des privilèges utilisateur et joue un rôle actif dans la surveillance et le contrôle des commandes que les utilisateurs peuvent exécuter sur des systèmes Linux.

Fourni par une société du même nom, Cmd se concentre sur l'utilisation du cloud. Étant donné le nombre croissant d'applications migrées dans des environnements de cloud reposant sur Linux, les lacunes dans les outils disponibles rendent difficile l'application correcte de la sécurité requise. Cependant, Cmd peut également être utilisé pour gérer et protéger des systèmes sur site.

Comment Cmd diffère des contrôles de sécurité Linux traditionnels

Milun Tesovic et Jake King, dirigeants de la Cmd, affirment que les entreprises ne peuvent prédire ou contrôler en toute confiance le comportement des utilisateurs tant qu'elles ne comprennent pas le fonctionnement quotidien des utilisateurs et ce qui est considéré comme «normal». Elles cherchent à fournir un outil permettant de contrôler, surveiller et authentifier avec précision activité de l'utilisateur.

Cmd surveille l’activité des utilisateurs en créant des profils d’activité (caractérisant les activités qu’ils effectuent généralement), en remarquant les anomalies de leur comportement en ligne (heures de connexion, commandes utilisées, emplacements des utilisateurs, etc.) et en empêchant et en signalant certaines activités (téléchargement, par exemple). modification de fichiers et d’exécution de commandes privilégiées) suggérant qu’une sorte de compromission du système pourrait être en cours. Les comportements du produit sont configurables et les modifications peuvent être effectuées rapidement.

Les types d'outils que la plupart d'entre nous utilisons aujourd'hui pour détecter les menaces, identifier les vulnérabilités et contrôler les privilèges des utilisateurs nous ont beaucoup aidés, mais nous continuons à nous battre pour la sécurité de nos systèmes et de nos données. Cmd nous rapproche beaucoup de l'identification des intentions des utilisateurs hostiles, qu'il s'agisse de personnes ayant réussi à percer des comptes ou à représenter des menaces internes.

Comment fonctionne le Cmd?

Dans la surveillance et la gestion de l'activité des utilisateurs, Cmd:

- Collecte des informations qui profilent l'activité de l'utilisateur

- Utilise la base pour déterminer ce qui est considéré comme normal

- Détecte et prévient de manière proactive les menaces à l'aide d'indicateurs spécifiques

- Envoie des alertes aux personnes responsables

Cmd va au-delà de la définition de ce que les administrateurs système peuvent contrôler par le biais de méthodes traditionnelles, telles que la configuration des privilèges sudo, fournissant des contrôles beaucoup plus granulaires et spécifiques à la situation.

Les administrateurs peuvent sélectionner des stratégies d'escalade progressive pouvant être gérées séparément des contrôles de privilèges utilisateur gérés par les administrateurs système Linux.

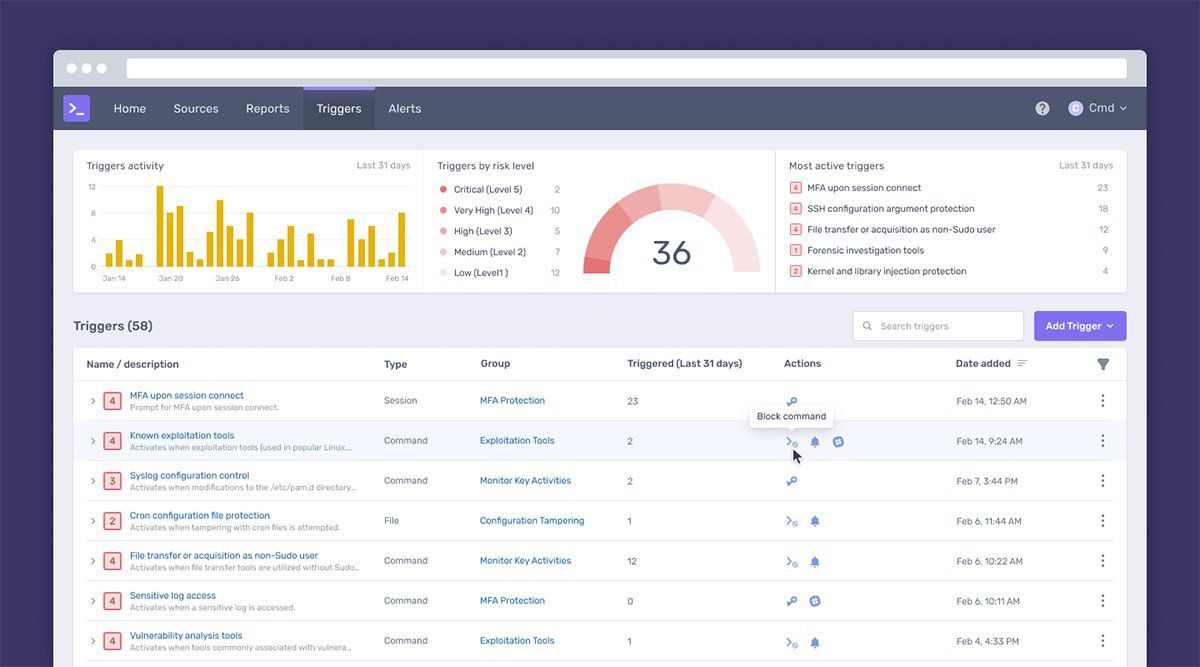

L'agent Cmd fournit une visibilité en temps réel (et non une analyse de journal après coup) et peut bloquer des actions, exiger une authentification supplémentaire ou négocier une autorisation selon les besoins.

En outre, Cmd prend en charge les règles personnalisées basées sur la géolocalisation si les emplacements des utilisateurs sont disponibles. Et les nouvelles stratégies peuvent être transmises aux agents déployés sur des hôtes en quelques minutes.

Nouvelles sur le financement pour Cmd

Cmd a récemment bénéficié d’un coup de pouce financier grâce à une ronde de financement de 15 millions de dollars dirigée par GV (anciennement Google Ventures), avec la participation de Expa, Amplify Partners et d’autres investisseurs stratégiques. Cela porte le financement levé à 21,6 millions de dollars et l'aidera à continuer à ajouter de nouvelles capacités de défense au produit et à développer ses équipes d'ingénieurs.

En outre, la société a nommé Karim Faris, associé commandité chez GV, à son conseil d’administration.

a lire : c'est quoi un ssd

Source : networkworld

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article