Cisco a publié des correctifs pour 34 failles dans son logiciel, dont 24 affectent son logiciel FXOS pour les firewalls Firepower et le logiciel NX-OS pour les commutateurs Nexus.

Les mises à jour de juin de Cisco incluent des correctifs pour cinq vulnérabilités critiques d'exécution de code arbitraire affectant FXOS et NX-OS et 19 failles de haut niveau affectant le logiciel.

Une douzaine d'entre eux affectent FXOS et NX-OS, tandis que les autres affectent uniquement NX-OS. Cisco affirme qu'aucun des défauts n'affecte son logiciel IOS ou IOS XE.

Quatre des défauts critiques affectent FXOS et NX-OS Cisco Fabric Services, tandis que le cinquième affecte la fonctionnalité NX-API de NX-OS. Tous ont un score CVSS v3 de 9,8 sur un maximum de 10.

Les quatre services Cisco Fabric affectent parce que FXOS / NX-OS "valide insuffisamment les valeurs d'en-tête dans les paquets Cisco Fabric Services".

Cisco Fabric Services facilite la distribution et la synchronisation des données de configuration entre les périphériques Cisco sur le même réseau.

Pour comprendre l'importance du problème : Vidéo

Certaines failles permettent à une attaque distante non authentifiée d'exécuter du code arbitraire et l' une permet à un attaquant de le faire en tant que root.

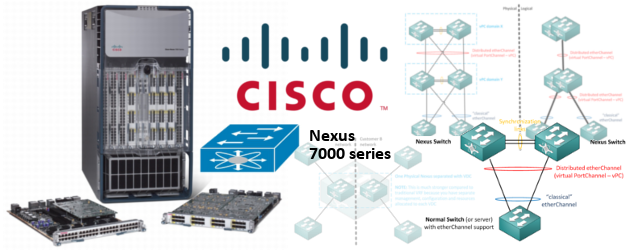

Les commutateurs multiples sont vulnérables s'ils ont été configurés pour utiliser Cisco Fabric Services, y compris sa série Nexus 2000 jusqu'aux commutateurs de la gamme Nexus 9000, ainsi que les Firewalls Next-Gen Firepower série 4100 de Cisco et d'autres matériels.

La validation d'entrée insuffisante peut se produire lorsque FXOS et NX-OS traitent les paquets Cisco Fabric Services reçus pendant la distribution et la synchronisation.

Il existe plusieurs manières d'exploiter chacune des failles, en fonction des types de distribution Cisco Fabric Services configurés.

Par exemple, si les ports Fibre Channel sont configurés en tant que type de distribution pour un périphérique, l'attaque peut se produire via Fibre Channel over Ethernet (FCoE) ou Fibre Channel over IP (FCIP).

Cisco a déjà déployé des correctifs dans certaines versions de FXOS et NX-OS. Il a fourni des tableaux pour chaque commutateur et pare-feu concerné, détaillant la première version corrigée pour chaque vulnérabilité spécifique, ainsi que la première version corrigée qui couvre un ensemble de 19 erreurs détaillées dans un avis séparé de 'réponse à un événement' . Tous les défauts détaillés dans l'avis séparé sont des défauts de qualité élevée.

Cisco a publié un blog cette semaine expliquant pourquoi il corrige souvent des bogues dans les versions IOS et NX-OS avant de les divulguer dans un avis.

C'est une pratique qui semble causer de la confusion pour les clients qui se demandent pourquoi il ne leur a pas dit que le code fixe est disponible depuis plusieurs mois avant de les divulguer. La réponse de Cisco est que certaines failles affectent plus de 50 versions de son logiciel.

Il existe également 10 failles de gravité moyenne, dont une qui affecte certains points d'extrémité WebEx en raison d'une faille déjà révélée dans les puces Tegra TX1 de Nvidia.

Source : zdnet.com

Suivez ce blog : Newsletter, Mail

Suivez-moi sur : Framasphere, Twitter

/image%2F2647755%2F20190518%2Fob_d3ba56_giphy-2.gif)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

/image%2F2647755%2F20191213%2Fob_7aeb23_virtualbox-6-1-officially-released-wit.jpg)

/image%2F2647755%2F20191213%2Fob_ea3320_chip.png)

/image%2F2647755%2F20191213%2Fob_7c8939_64063315c2c194e4.jpeg)

/image%2F2647755%2F20191202%2Fob_a3a8f1_opensuse-leap-15-0.jpg)

Commenter cet article